Wtorek, 28 sierpnia 2007, 11:02

Shark 2 - nowe narzędzie do tworzenia trojanów

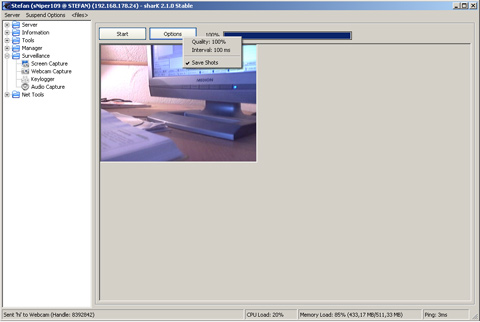

Laboratorium Panda Software wykryło nową wersję groźnego narzędzia do tworzenia trojanów wykradających poufne dane. Trojany stworzone za pomocą Shark 2 pozwalają nawet początkującym cyberprzestępcom przechwytywać znaki wprowadzane z klawiatury, wykradać hasła bankowe, pobierać na komputer użytkownika złośliwe pliki, a nawet przechwytywać obraz z kamer internetowych i obserwować to, co użytkownicy robią w domu.Wykryte przez Laboratorium Panda Software narzędzie Shark 2 rozpowszechniane jest na forach internetowych, a jego twórcy już opublikowali kilka aktualizacji (dostępne wersje to: 2.1, 2.2 i 2.3.2). Trojany tworzone z pomocą Shark 2 są w stanie wykradać różne rodzaje poufnych informacji - począwszy od typu procesora, programów zainstalowanych w komputerze, informacji o otwartych połączeniach i aktywnych procesach, a skończywszy na hasłach do kont bankowych, kont pocztowych czy komunikatorów internetowych. Cyberprzestępcy mogą nawet uaktywnić kamery internetowe użytkowników i obserwować ich zachowanie. „Pojawienie się Shark 2, swego rodzaju metazagrożenia wyznacza początek nowego etapu w rozwoju przestępczości online” – mówi Piotr Walas, dyrektor techniczny Panda Software Polska. „Aby zostać cyberprzestępcą nie trzeba już znać się na technikach komputerowych, co może prowadzić do eskalacji ataków wymierzonych w prywatność internautów” – wyjaśnia Walas.

Możliwości Shark 2

Narzędzie jest o tyle groźne, że umożliwia tworzenie każdego rodzaju złośliwego kodu także tym osobom, które nie mają pojęcia o programowaniu, a jego interfejs pozwala nawet raczkującym cyberprzestępcom łatwo decydować o właściwościach tworzonych złośliwych aplikacji. Właściwości te obejmują: zdefiniowanie serwera, z którym będzie się łączyć złośliwy kod oraz opcje konfiguracji, które umożliwiają uruchamianie trojana podczas każdego startu systemu, wyświetlanie komunikatów o błędach czy otwieranie różnych plików. Cyberprzestępcy mogą ponadto skonfigurować określone działania dla procesów, np. blokowanie pewnych usług czy zamknięcie serwera. Shark 2 umożliwia również kompresję złośliwych programów w formacie UPX i taką ich konfigurację, która pozwala na zamykanie procesów w przypadku wykrycia skanerów antywirusowych oraz pracy w środowisku wirtualnym, a to utrudnia wykrycie złośliwych kodów. Co więcej cyberprzestępcy mogą użyć komputera jako serwera proxy, aby ukryć inną przestępczą działalność w Internecie.

Shark 2 - nowe narzędzie do tworzenia trojanów

Jak działa Shark 2?

Gdy stworzony przez Shark 2 złośliwy program zainfekuje komputer, łączy się ze skonfigurowanym wcześniej serwerem i prezentuje interfejs, który umożliwia cyberprzestępcy podejmowanie różnych działań. Najpierw złośliwe oprogramowanie prezentuje dane na temat zainfekowanego systemu: procesora, pamięci RAM, zainstalowanych programów antywirusowych, przeglądarki internetowej, itp. Następnie Shark 2 pozwala na uruchamianie na zaatakowanym komputerze różnych programów narzędziowych, dzięki czemu cyberprzestępca może np. modyfikować rejestr systemu czy edytować plik hosts, zawierający wpisy kojarzące nazwy serwerów z adresami IP. To z kolei umożliwia przekierowanie użytkowników na strony założone przez phisherów lub zawierające wirusy. Trojany stworzone za pomocą Shark 2 mogą nawet wykonywać zrzuty ekranu, przechwytywać dźwięki lub rejestrować naciśnięcia klawiszy, a także umożliwiają pobieranie na zainfekowane komputery innego złośliwego kodu.

Wersja do druku

Wersja do druku Podobne tematy

Wytwórnie pozywają Grooveshark

, 16.12.2011 r.

Maxcube Shark 316 - obudowa do dysków twardych

, 09.06.2009 r.

Sharkoon w X4pro

, 05.09.2004 r.Starsze

WGA dotknęło 12 tysięcy użytkowników, 10:57

Dwustronny ekran dotykowy, 10:56

Nowsze

Redakcja nie ponosi odpowiedzialności za wypowiedzi Internautów opublikowane na stronach serwisu oraz zastrzega sobie prawo do redagowania, skracania bądź usuwania komentarzy zawierających treści zabronione przez prawo, uznawane za obraźliwie lub naruszające zasady współżycia społecznego.

Brak komentarzy. Może warto dodać swój własny?

Copyright © 2002-2026 | Prywatność | Load: 33.63 | SQL: 12 | Uptime: 20 days, 22:19 h:m |

Wszelkie uwagi prosimy zgłaszać pod adresem eddy@heh.pl

Udostępnij

Udostępnij